[/!\] Meltdown et Spectre, 2 vulnérabilités sur les processeurs !

Bonjour/Bonsoir,

Cela faisait un moment que je n'avais pas posté et me voici de retour pour vous parler de Meltdown et de Spectre.

Avertissement:

Je vais faire énormément de raccourcis afin que ce soit simple à comprendre, je sais que parmi vous il y a des techniques aussi. C'est un sujet extrêmement technique, j'espère que je vais réussir à vous le vulgariser.

Je suis disponible en commentaire ou par MP pour ceux qui veulent plus d'information dessus.

Introduction:

Meltdown et Spectre sont des vulnérabilités dites de bas niveau (càd des vulnérabilités qui se trouvent dans le code contenu dans le proceseur ici). Elles sont critiques car elles permettent un contournement des protections. Elles sont sous le coup des projecteurs de manière alarmante car des personnes qui étaient dans la confidence ont révélé certains éléments techniques, brisant l'embargo établi. La première vulnérabilité touche uniquement les processeurs Intel alors que la seconde touche les processeurs Intel, AMD, ARM

Meltdown:

Vulnérabilité référencée sous ID: CVE-2017-5754

Celle-ci permet d'accéder depuis un programme éxécuté en environnement utilisateur à la mémoire de votre système en environnement Kernel ( ce dont vous n'êtes pas autorisé à faire normalement !). Cela est problématique car vous pouvez accéder à des informations que votre administrateur ne vous autorse pas (Information leak). Des exmple de ce qu'il est possible de faire: Récupérer des secrets, des clés privées, etc

Spectre:

Vulnérabilités référencées sous les IDs: CVE-2017-5753, CVE-2017-5715

La première vient d'un optimisation du fonctionnement de votre processeur: Un processeur va, pour être efficace effectuer des opérations en avance de manière prédictive en fonction du contexte et de l'historique des instructions réalisées et validées précédemment. Si ses prédictions se valident, le processeur continue son éxécution, si elles se révélent erronées, alors, il annule ces dernières. Cependant, si on envoie sciemment des données formées de telle sorte que cela provoque un débordement de tampon (écrire des informations à un endroit non-autorisé), l'ordinateur annulera les opérations mais le résultat de celles-ci sera stocké dans le cache. En utilisant une autre classe d'attaque, on peut alors récupérer ces dernières dans le cache.

La deuxième, beaucoup plus compliquée, réside dans le fait que l'on peut forcer l'éxécution d'information choisies depuis une autre application et récupérer des informations sur une autre C'est surtout problématique pour les logiciels de vitualisation où l'on confine ces informations normalement.

Correctifs:

Tout les correctifs ne sont pas disponibles, pour l'instant c'est surtout disponible pour les professionnels.

Cependant, vous pouvez vous référer à l'avis du CERT-FR, notamment la partie solution:

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2018-ALE-001/

Plus d'informations:

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2018-ALE-001/

LOG OFF

Crédits photographiques: https://1.bp.blogspot.com/-j5ET0G4e1Ic/Wk8vVnQ-bQI/AAAAAAAAvZM/w43UQOgeEFUlk6OU3DefadyB07EEdikGwCLcBGAs/s1600/how-to-patch-intel-flaws.png

J'ai peut-être (surement) mal compris cette nuit en lisant plusieurs autres articles de vulgarisation, mais il me semblait que l'on avait toujours pas réussi à régler entièrement le problème de Spectre. Pour l'instant tous les correctifs sont partiels ou non ?

Par contre la solution pour corriger Meltdown peut faire apparaître de grosses lenteurs niveau performance suivant la vétusté du processeur (les premiers bench parlent de 5% à 30% de perf en moins, y compris pour ceux qui ont un proc AMD, à voir).

En somme, pour les possesseurs d'intel i3 i5 i7 y à des correctifs que l'on peut effectuer nous même ?

Aux dernières news AMD avait annoncé que leurs design était différent et donc pas affecté (ou pas de la même façon), intel on en parle tout le temps, arm ils disent qu'ils ont déjà patché, qu'est ce qu'il en est pour AMD ?

Okay, mais bon a part pour la virtualisation, c'est beaucoup moins grave. En plus leur patch ne réduira pas les performances si je dis pas de conneries ? (Je sais pas si on a les mêmes sources)

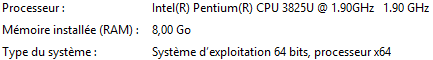

cc, tu sais si je suis touché avec ce processeur de noob ou pas ?

Edit: je viens de regarder ici https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr et apparemment non mais je préfère avoir un avis extérieur